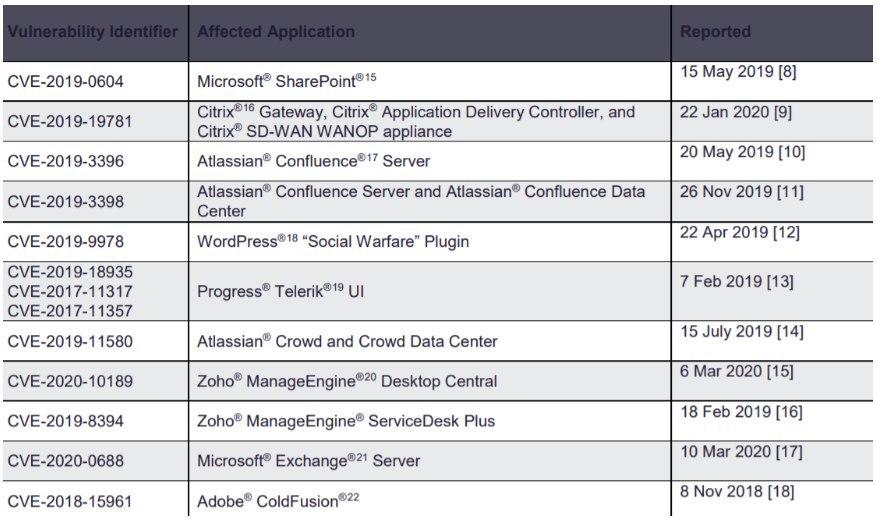

🔴قابل توجه Adminهای سازمانهای دولتی

Exploit – اگر از هر یک از نرم افزارهای مندرج در تصویر فوق استفاده می کنید آگاه باشید که این آسیب پذیری ها Exploitهاشون روی اینترنت موجوده و به فرد مهاجم این امکان رو میده که به سادگی یک Persistent Backdoor به سیستم شما تزریق کنه.

یک بررسی ساده نشون میده هم اکنون هزاران IP (هم دولتی و هم غیر دولتی) در ایران مستعد Exploit با این آسیب پذیری ها هستن.

اما متاسفانه هنوز این آسیب پذیری ها به وفور در کشور و حتی در بسیاری از سازمانهای دولتی و مهم مشاهده میشوند.

با استفاده از این آسیب پذیری، فرد مهاجم می تواند ابتدا در سطح یک کاربر معمولی به Inbox خود از طریق وب Login کند و سپس با اجرای Exploit، دسترسی خود را تا سطح System افزایش دهد.

پس از آن میتواند کنترل کامل Exchange را برعهده گرفته و با بارگذاری Web Shellهایی مثل Mimikatz اطلاعات لاگین سایر کاربران را شنود کند.

⚠️این آسیب پذیری بسیار حیاتی بوده و روی همه نسخه های Exchange وجود دارد. لذا برای برطرف کردن این مشکل در نرم افزار Exchange مایکروسافت حتماً بسته امنیتی زیر را نصب کنید.

نسبت به نصب این Patch فورا اقدام کنید

🎥در ادامه در یک ویدیوی آموزشی نشان داده می شود که فرد مهاجم چگونه با سوء استفاده از این آسیب پذیری می تواند سازمان شما را هدف قرار دهد.

تهدید بسیار جدی

🎥❗️در این ویدیو نشان داده میشود که در صورت Patch نکردن آسیب پذیری CVE-2020-0688 در Exchange ، فرد مهاجم چگونه می تواند تا سطح دسترسی System به Exchange نفوذ کند و امنیت سازمان را با تهدید جدی مواجه سازد.

لطفاً از آسیب پذیری بحرانی Exploit جهت مصارف غیر اخلاقی استفاده نکنید

متن زیر را می توانید در سایت افتا مطالعه بفرمایید (آدرس مطلب)

متأسفانه با وجود اطلاع رسانیهای متعدد صورت پذیرفته، نشانههایی از آسیبپذیری و آلودگی سرورهای مختلفی در سطح کشور وجود دارد. در موارد دیده شده، بردار حمله مهاجمین به طور خلاصه به صورت زیر است:

هشدار مجدد برای آسیب پذیری سرویس Microsoft Exchange

آسیب پذیری CVE-۲۰۲۰-۰۶۸۸ به عنوان یک آسیبپذیری بسیار خطرناک در تاریخ ۹۸/۱۱/۲۲ توسط شرکت مایکروسافت اطلاعرسانی شد.

کد سوءاستفاده از این آسیبپذیری در ابتدای اسفند ۱۳۹۸ به صورت عمومی منتشر و خوشبختانه شرکت مایکروسافت اصلاحیه امنیتی مربوط به آن را بلافاصله منتشر کرد.

تمامی نسخههای Exchange که فاقد آخرین بهروزرسانیهای منتشر شده از سوی مایکروسافت هستند، آسیبپذیر بوده و باید بلافاصله بهروزرسانی شوند.

نسخ از رده خارج شده که پشتیبانی Microsoft از آنها به پایان رسیده نیز نسبت به CVE-۲۰۲۰-۰۶۸۸ آسیبپذیر هستند. اگر چه در توصیهنامه این شرکت صریحاً از آنها نام برده نشده است.

این آسیبپذیری که Exchange Control Panel (به اختصارECP) از آن تأثیر میپذیرد از عدم توانایی Exchange در ایجاد کلیدهای رمزگاری منحصربهفرد در زمان نصب محصول ناشی میشود.

بهرهجویی (Exploit) از آسیبپذیری مذکور، مهاجم را قادر میسازد تا کد مورد نظر خود را بهصورت از راه دور با سطح دسترسی SYSTEM بر روی سرور اجرا کند.

در عمل هر مهاجم خارجی که موفق به هک دستگاه یا دستیابی به اطلاعات اصالتسنجی حداقل یکی از کاربران سازمان شود، امکان بهرهجویی از این آسیبپذیری و در نهایت در اختیار گرفتن کنترل سرور Exchange را خواهد داشت.

متأسفانه با وجود اطلاع رسانیهای متعدد صورت پذیرفته، نشانههایی از آسیبپذیری و آلودگی سرورهای مختلفی در سطح کشور وجود دارد.

در موارد دیده شده، بردار حمله مهاجمین به طور خلاصه به صورت زیر است:

• پویش سرورهای Exchange موجود در بستر اینترنت

• تلاش برای یافتن نام کاربری و رمز عبور یکی از کاربران (به عنوان مثال از طریق Brute-Force)

• نفوذ به سازمان و بارگذاری چندین وب شل در مسیرهای مختلف از Exchange

• ارسال دستوراتی همچون net group “domain admins” و net group “Exchange Trusted Subsystem” به وب شل برای یافتن کاربران دارای سطح دسترسی بالا در سطح Local و Domain

• بارگذاری سایرفایلهای مخرب همچون Mimikatz بصورت یک پاورشل رمز شده

• دریافت اطلاعات کاربری کلیه کاربرانی که به سرور وارد میشوند (به وسیله Mimikatz)

• نفوذ به شبکه داخلی و سایر سرورهای سازمان

با توجه به موارد بیان شده، مرکز افتا از تمامی دستگاهها درخواست دارد هر چه سریعتر نسبت به بهروزرسانی سرورهای Exchange خود اقدام کرده،

از عدم وجود آلودگی بر روی این سرورها اطمینان حاصل کنند. به این منظور شبکهی خود مخصوصا سرور Exchange را مورد بررسی دقیق قرار داده و کلیه فایلهای قابل اجرا بر روی وب سرور از جمله فایلهایی با پسوند aspx,asp,php,ps,ps۱,py,… (بسته به تنظیمات وب سرور) را بررسی کنند.

در گام بعدی مخصوصا در صورت وجود شواهد نفوذ، بدون اعمال هرگونه تغییری در شواهد (به منظور انجام عملیات فارنزیک)، سرور مربوطه را از شبکه خارج کرده و یک سرور جدید Exchange با استفاده از اخرین نسخه ارائه شده توسط مایکروسافت راهاندازی نمایند.

درصورتی که نیازمند برگرداندن فایلهای پشتیبان خود هستید، این نکته را در نظر داشته باشید که شروع فعالیت مهاجمین دقیقا بعد از انتشار اخبار آسیبپذیری مربوطه بوده است. بنابراین بهتر است که از فایلهای پشتیبان سالمِ قبل از ۹۸/۱۱/۲۲ استفاده کنید.

در مرحله بعد لازم است نامکاربری و رمزعبور تمامی کاربران به خصوص کاربران با دسترسی بالا بر روی سرور و شبکه تغییر یابد و سیاستهای سختگیرانهای مبنی بر انتخاب رمزعبور اتخاذ شود.

برای دریافت جزییات بیشتر همچون نحوه سوءاستفاده مهاجمین، میتوانید به دو اطلاعیهی قبلی مرکز افتا در مورد این آسیبپذیری مراجعه کنید:

دیدگاهتان را بنویسید